Student sjokkerer sikkerhetsforskerne

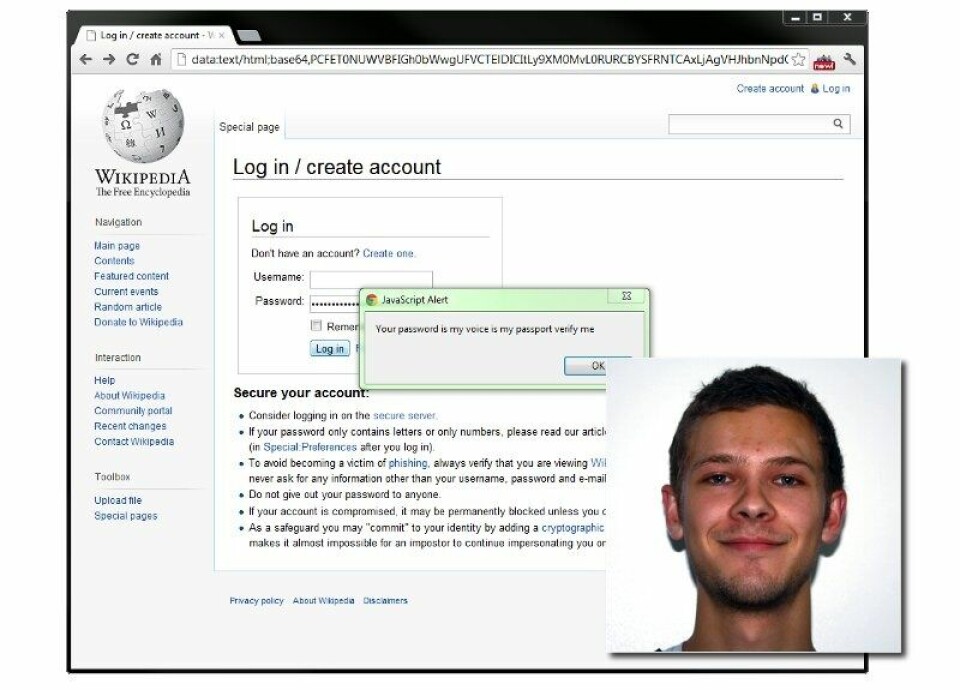

Henning Klevjer har oppdaget en ny metode for nettfiske, hvor hele nettsider kan skjules i en link.

Nettfiske (eng: phishing) betyr å forsøke å lure til seg sensitiv informasjon som for eksempel brukernavn og passord, kredittkortnummer eller lignende.

Nettsteder for nettfiske legges vanligvis på egne servere eid av e-skurkene selv eller på hackede servere.

Nå har Henning Klevjer, som studerer informasjonssikkerhet ved Institutt for informatikk ved Universitetet i Oslo, oppdaget en helt ny måte å fiske på nettet - ved å legge hele fiskesiden inne i sin egen URI (Uniform Resource Identifier).

Brukes i alle nettlesere

URI er en enkel måte å lagre innhold som tekst, bilder og mer i HTML, og er støttet av alle de store nettleserne siden 1998. Teknologien ble forøvrig først spesifisert av internett-pappa Tim Berners-Lee i 1994.

Kort fortalt, en URI er en streng av tegn som identifiserer ressurser og viser disse i henhold til regler spesifisert i programvaren, som for eksempel nettlesere.

Syntaksen for URI er

data:[<mediatype>][;base64],<data> |

Et enkelt eksempel på URI blir da

URI i ren tekst | URI med Base64 | Resultat i nettleser |

data:text/plain;,hello | data:text/plain;base64,aGVsbG8= | hello |

Teknologien som Klevjer benytter i den nye fiskemetoden er altså godt kjent, noe som også er litt av sikkerhetsutfordringen i dette tilfellet.

Vanligvis består phishing-sider av en kopi av en kjent nettside, som for eksempel Paypals login-side. E-skurkene gjør bare små endringer, slik at sensitiv informasjon snappes opp.

Den falske nettsiden legger deretter som regel på en annen server, som e-skurken kontrollerer. Så sender man lenken til fiske-siden på epost, og venter på at noen skal bite på.

Med denne nye URI-metoden kan hele nettsiden lagres i en egen tekststreng, og trenger ikke engang lagres på nettet.

Het potet

- Her har vi en student i Oslo som har funnet denne nifse, nye måten å phishe på, hvor man slipper å kompromissere serveren og i stedet gjemme hele phishingsiden, sier Per Thorsheim, sikkerhetsrådgiver i Evry.

- Klevjer har funnet en het potet, legger han til.

Thorsheim har snakket med Klevjer like etter oppdagelsen, og bekrefter at å skjule skadekode, som for eksempel hele phishingsider i URI-er på denne måten - det er noe han aldri har sett før.

- Det er et veldig kult triks, og hadde nok blitt oppdaget før eller siden. Det er imponerende enkelt. Klevjer refererer til flere RFC-dokumenter i rapporten sin som forklarer spesifikasjonen, og da er det desto mer overraskende at ingen har tenkt på dette før, sier Thorsheim.

All informasjonen er nemlig fritt tilgjengelig og slett ingen hemmelighet.

Likevel har Klevjers oppdagelse tatt sikkerhetsmiljøet på senga, og den nye fiskemetoden vil nok by på nok av utfordringer for sikkerhetsleverandører og nettleserutviklere.

- En kollega i Mcafee sa at det første han tenke på da jeg fortalte om oppdagelsen var "Wow, det har jeg aldri tenkt på. Her er det vanvittig mange muligheter for skurkene. Og hvordan skal vi blokkere dette?", sier Thorsheim.

Umulig å beskytte seg

Klevjer mener det er svært vanskelig, for ikke å si umulig å beskytte seg mot denne nye fiskemetoden.

- Det er ikke mulig å beskytte seg, for alt er offline. Med denne metoden trenger du ikke noe annet enn lenken, sier Klevjer, og legger til at metoden fungerer like bra fra en minnepinne eller lokalt på maskinen.

Du trenger med andre ord ikke engang å være online for at dette skal fungere.

URI-en inneholder alt du ser på den falske Wikipedia-siden du får opp når du følger lenken.

Som et ekstra kick gjør enkelte forkortelsestjenester som brukes heftig i sosiale medier det veldig lett å misbruke denne metoden, siden hele phishingsiden enkelt kan skjules i en forkortet URL.

Riktignok lar nettleseren Google Chrome seg ikke lure umiddelbart, selv om de andre nettleserne gjør det, men det er klart at noe må gjøres.

- En mulighet kan være å innføre en maksgrense på URI-er. Det er noe som må gjøres på browser-siden, mener Thorsheim.

Han legger til at selv om sikkerhetsprogrammer som for eksempel Websense sjekker etter skadelige lenker i URL-er, så blir denne funksjonen glatt omgått av Klevjers nye metode.

- Innholdsfilterleverandørene må lage nye funksjoner for å møte den nye utfordringen, sier Thorsheim og legger til "denne nye varianten vil nok ta mange på senga".

En ting er sikkert - dette er noe som må håndteres så fort som mulig.

Tilfeldig funn

Klevjer studerer informatikk, og er spesielt opptatt av it-sikkerhet.

Han kan fortelle at oppdagelsen var helt tilfeldig, og at han kom over fiskemetoden på slump.

- Jeg har kikket på data URI-ene før - de brukes for å lenke til små bilder, slike man ikke trenger å legge ut på nettet [som egen fil]. Jeg oppdaget at dersom du skriver inn nok i URI-en, så kan du etter hvert enkelt kopiere en hel nettside, forteller Klevjer.

I ekte hackerånd utforsket han oppdagelsen videre, etter en prat med andre i sikkerhetsmiljøet. Heldigvis er Klevjer er ingen blackhat.

Han har derimot dokumentert oppdagelsen godt, og lagt ut full informasjon på nett - komplett med analyse og eksempler - til glede for sikkerhetsforskere (og eventuelle e-skurker).

Nå gjelder det for sikkerhetsforskerne og utviklerne å plugge det nye sikkerhetshullet så fort som bare det.