Forstå trådløs sikkerhet

Når man skal vurdere bruken av trådløs nettverksteknologi, blir det en avveining mellom fleksibilitet og mobilitet på den ene siden og sikkerheten på den andre siden. Skaff deg oversikt over mulighetene.

Hvor sikkert må det være før det er sikkert nok? Dette kommer naturlig nok an på hvilke data det dreier seg om. Det vil være naturlig å skille mellom hvilke krav vi stiller til trådløse hjemmenett (og her inkluderer vi ikke bedriftenes hjemmekontorløsninger) og hvilke krav vi stiller til bedriftsinterne trådløse nett.

Hjemmenett

På et privat hjemmenett er det selvfølgelig begrenset hvor mye innsats som kan legges i å beskytte kommunikasjonen. Og det vil også vanligvis være svært begrenset hvor mye kunnskap privatpersoner har om hvordan trådløse nettverk skal settes opp.

Av denne grunn er det også slik at nettverksutstyr som selges til privatkunder ofte kan plugges sammen med et minimum av konfigurasjon før det hele fungerer. Og straks kommunikasjonen fungerer vil mange slå seg til ro med dette uten å gjøre noe forsøk på å sjekke sikkerhetsnivået i den resulterende løsningen.

På grunn av forhåndsinnstillingen av de ulike sikkerhetsparametrene fungerer nettverket omtrent umiddelbart, og disse nettene er derfor også enkle å angripe for utenforstående. Det generelle rådet man kan gi for å øke sikkerheten til slike nett er å endre standardinnstillingene.

Trådløse nettverk benytter et nettverksnavn, SSID (Service Set Identifier), for å skille de ulike nettene fra hverandre. Disse navnene er vanligvis satt til betegnelser som «default», «wlan» eller liknende fra produsentens side. Og de annonseres ut til klientmaskinene slik at disse enkelt skal kunne knytte seg til et aksesspunkt.

Ved å skru av annonseringen og samtidig endre navnet til noe mindre selvsagt, kan du gjøre det et lite hakk vanskeligere for andre å komme inn på ditt nettverk.

På lokalnett, inklusive trådløse hjemmenett, er det vanlig å tildele dynamiske IP-adresser til klientmaskinene ved hjelp av DHCP-protokollen. Det blir vel enkelt for en inntrenger å få tildelt adresse automatisk! Ved å skru av denne funksjonen i hjemmeruteren så er det ikke like velkomment.

Det blir selvfølgelig litt mer tungvint for de hjemmehørende maskinene da. Disse må tildeles adresser manuelt, men det er en overkommelig jobb for et nettverk med et par maskiner. Og selvfølgelig, du er smart nok til ikke å velge de mest vanlige og forhåndsinnstilte private IP-adressene.

Brukerautentisering er ikke vanlig på hjemmenett, men en enkel form for maskinautentisering er som oftest tilgjengelig. Man kan konfigurere aksesspunktet til kun å slippe til MAC-adresser som er definert i aksesspunktet på forhånd.

Har du skrudd på krypteringen?

Og til sist, men ikke minst, du bør aktivere den form for kryptering av radiokommunikasjonen som finnes på utstyret. Dette vil ofte være WEP (Wired Equivalent Privacy), som imidlertid er kjent for sin svært begrensede sikkerhet. Men sett i forhold til hvilke data det her er snakk om å beskytte, så er denne sikkerheten klart bedre enn helt åpen kommunikasjon.

Om noe av utstyret skulle støtte nyere og bedre krypteringsstandarder, så er ofte problemet at ikke alt utstyret støtter disse. Da er du likevel henvist til å bruke minste felles multiplum.

Da skulle vi langt på vei ha gjort det meste vi kan gjøre for å beskytte oss. Det kan også være en ide å redusere sendestyrke på radiosignalet så vi ikke dekker hele nabolaget. Og kanskje vi også skulle endre passordet på hjemmeruteren til noe annet enn fabrikkinnstillingen?

Selv om alle disse sikkerhetstiltakene kan crackes av en kyndig person, så er dette kanskje ikke så sannsynlig at naboen din kan eller at det eventuelt sitter en spion i en bli utenfor boligen din? (Men det kan kanskje tenkes at naboens sønn har funnet en oppskrift på Internett for å knekke sikkerhetsinnstillingen din.)

Når det gjelder hjemmekontorløsninger, vil i mange tilfeller bedriftene utstyre PCene med VPN-klientprogramvare. VPN-sikkerheten vil da foregå på nettverkslaget som ligger over det trådløse linklaget, og sikre kommunikasjonen ende-til-ende mellom klienten og bedriftens brannmur/VPN-gateway.

Bedriftsløsninger

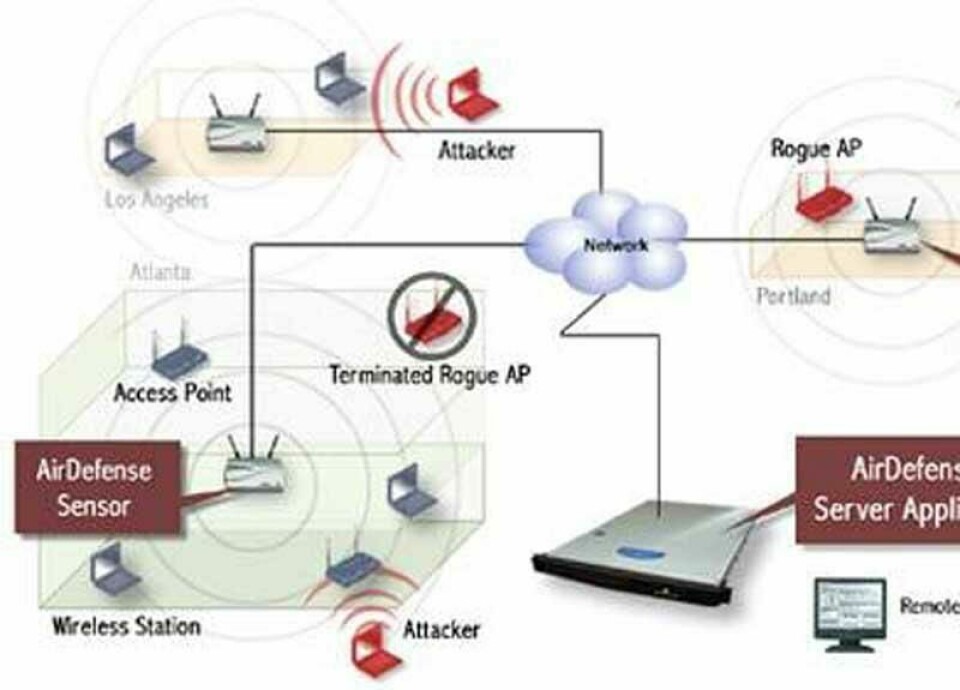

I WLAN-teknologiens barndom var det en smart løsning å plassere bedriftens WLAN-nett på utsiden av brannmuren, og så la brukermaskinene «tunnelere» seg inn til intranettet. Derved unngikk man svakhetene i WLAN-sikkerheten.

I dag er det imidlertid kommet oppgraderingen av WLAN-sikkerheten som regnes som fullgode løsninger. Disse går under betegnelsen WPA (Wi-Fi Protected Access) og finnes i versjon 1 og 2. Disse er standardisert for å rette opp svakhetene til WEP-sikkerheten.

Når vi går litt mer detaljert til verks, må vi betrakte sikkerhet som bestående av de tre funksjonene

autentisering

konfidensialitet

integritet

Videre, når vi kommer til de konkrete løsningene til WPA og WPA2, så deles disse opp i bedriftsmodus (enterprise mode) og personmodus (personal mode). Så disse sikkerhetsløsningene er også tiltenkt privatmarkedet, men da i en noe enklere utgave.

Autentiseringen består i at maskinene må bevise at de hører til på nettverket. For personmodus utføres dette ved hjelp av en fast konfigurert nøkkel (PSK, Pre Shared Key), en 256-bits master key.

For bedriftsmodus benyttes en sentral autentiseringstjener som kan betjene et antall aksesspunkter. Selve autentiseringsprotokollen som går ende-til-ende mellom klientmaskinen og autentiseringstjeneren heter EAP (Extensible Authentication Protocol). Denne bæres over radiolinken av WLAN-protokollen (dette beskrives av IEEE 802.1x) og videre over IP-infrastrukturen av RADIUS-protokollen.

Dette fungerer på den måten at aksesspunktet i utgangspunktet kun åpner for EAP-protokollen inntil autentiseringen er utført. Aksesspunktet åpner for all kommunikasjon for de ulike brukermaskinene etter hvert som disse får godkjent sin autentisering av tjeneren.

EAP er en videreutvikling av CHAP (Challenge Handshake Protocol) som mange vil kjenne fra oppringte PPP-forbindelser i telenettet. Den store fordelen med EAP er at denne spesifiserer en generell autentiseringsprotokoll. Denne kan videre benytte ulike autentiseringsmetoder, som passordautentisering eller mer avanserte metoder som anvender digitale sertifikat eller SIM-kort.

EAP finnes også i en Cisco-proprietær variant kalt LEAP (Lightweight EAP).

Konfidensialitet og integritet

Når autentiseringen er utført, er det tid for selve dataoverføringen. Datakommunikasjonen beskyttes for å oppnå konfidensialitet (hemmelighold av dataene) og integritet (forsikre seg om at data ikke er endret).

Dette er noe WEP også prøver å få til, men denne beskyttelsen er mangelfull. WEP baserer seg i utgangspunktet på en 40 bits nøkkel og anvender RC4-kryperingsalgoritmen. Integriteten sjekkes ved at sjekksummen overføres kryptert sammen med dataene.

Det er rapportert om angrep som avslører nøkkelen og dermed bryter konfidensialiteten. Dette gir også mulighet til å modifisere dataene uten at det oppdages. Problemet tilskrives bruken av statiske nøkler.

WPA innfører TKIP (Temporal Key Integrity Protocol) som gjenbruker den grunnleggende krypteringsmekanismen til WEP. TKIP sørger imidlertid for at en 128-bits nøkkel jevnlig byttes ut, slik at cracking blir svært vanskelig.

WPA innebærer også en ny og forbedret integritetsbeskyttelse kalt MIC (Message Integrity Check). MIC gir en begrenset beskyttelse, slik at WPA også inneholder såkalte mottiltak. Dette består i at MIC-feilene følges opp og det overvåkes at hyppigheten ligger under et visst nivå.

Den store fordelen med WPA er at overgangen fra WEP til WPA er relativt enkel. Utstyret kan vanligvis oppgraderes ved å installere ny programvare.

Langtidsløsningen for sikker WLAN-kommunikasjon baserer seg på AES (Advanced Encryption Standard). AES vil være kjent av mange som etterfølgeren til den til nå vanligste krypteringsmetoden på Internett, DES (Data Encryption Standard). DES har ettersom årene har gått blitt crack-bar på grunn av økt prosesseringskapasitet på moderne PCer.

AES kan benyttes i ulike modi og WPA baserer seg på CCM Protocol. For «feinschmeckerne» består dette i Counter-mode for konfidensialitet og Cbc-Mac-mode for integritet (Cipher Block Chaining – Message Authentication Code). Innføring av WPA2 med AES vil vanligvis kreve ny hardware.

Disse nye sikkerhetsløsningene for WLAN er spesifisert av IEEE-arbeidsgruppen 802.11i. Løsningene er standardisert i profilene WPA og WPA2 av bransjeorganisasjonen Wi-Fi Alliance.