Sandkassesikkerhet knekt

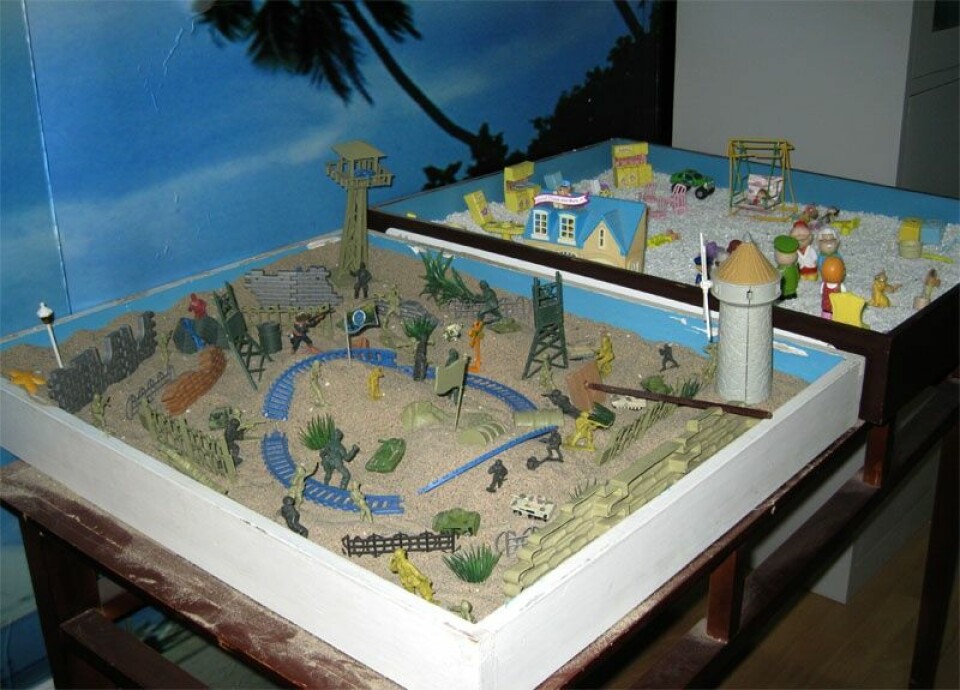

Slik greide botnettet å overvinne sandkassen til PHP.net. Mange sikkerhetsløsninger er ikke så sikre lenger.

De fleste sikkerhetsteknologier blir før eller siden avslørt å ha svakheter. En fersk analyse viser at en teknologi som kalles «sandkasse»-teknologi ble brutt og brukt i et vellykket angrep i november.

Det var utviklernettstedet PHP.net som ble utsatt for angrepet. Et botnett, et nettverk av fjernstyrte pc-er som selv er infisert med fjernstyringsskadevare, sto bak angrepet.

Flere produkter og løsninger som er i salg er basert på såkalt sandkasseteknologi, «sandboxing».

Dette er løsninger som lar mulige trusler i programvare få en testkjøring i et isolert testmiljø. Dette testmiljøet er også programvare som simulerer at den er for eksempel en fullt ut fungerende pc.

Målet er at programvare med sikkerhetstrusler, skadevare, skal avsløres og stoppes før de får mulighet til å gjøre noen skade.

I Norge har blant annet Norman brukt dette i sine sikkerhetsprodukter. Flere sikkerhetsløsninger som brukes i brannmurer og inntrengingsvern i virksomhetene bruker dette i egne virtuelle miljøer.

Blant de 6500 pc-ene var det flere som brukte en ny skadevare kalt DGA.Changer som klarer å komme seg gjennom en sandkassetest, skjule seg og starte nedlasting av ny skadevare fra innsiden av systemet det har infisert.

- Det angriperne bak DGA har gjort er å lage en selvjusterende algoritme som kan endres i sanntid når den testes for hvilke nettsteder den kontakte, forteller sikkerhetssjef Aviv Raff i sikkerhetsselskapet Seculert til Computerworlds nyhetstjeneste.

- Dermed blir den ikke gjenkjent fordi domene ikke er kjente skadevaresteder. Dette er en helt ny egenskap med skadevare som ikke har eksistert før. Det gjør det også mulig for en angriper å komme seg rundt vanlige sandkassetesting.

Dette vil være en svært nyttig taktikk for avanserte rettete sikkerhetsangrep, såkalte Advanced Persistent Threats. Slike brukes av angripere som vil ha konfidensiell informasjon fra myndigheter eller strategiunderlag fra virksomheter.

Siden de snekres for hvert enkelt angrep kan de lages med fleksible egenjusterende algoritmer uten typiske mønster fra andre angrep. Dermed kan de ikke gjenkjennes av mønstergjenkjennende sikkerhetsprogramvare.

Det angrepne nettstedet PHP.net brukes av utviklere som bruker PHP som programmeringsspråk for nettstedsinnhold. Koden som ble lurt inn, gjorde at enkelte av sidene på nettstedet inneholdt skadevare som ville videre til en utvikler-pc, men som ikke ville rette seg mot en mobil enhet.

Nettstedet er blant de 250 mest besøkte nettstedene på Internett. Dermed er et vellykket angrep her dobbelt suksessfullt: En angriper får en enorm angrepsflate av besøkende klienter som garantert har svakheter. Det er også utviklere, slik at man får sjangsen til å snike seg inn i applikasjoner som utvikles for disse utviklernes kunder.

Mottiltaket mot denne type skadevare er overvåkingsverktøy som gjenkjenner uvanlig nettrafikk. Listen over domener som lages og som skjuler skadevareserveren, danner uvanlig høy trafikk mens den tråkler seg gjennom kallene til alle disse internettadressene.