Sikkerhetsutfordring under radaren

Ikke en gang skurkene later til å ha fått med seg sårbarheten studenten Henning Klevjer har avdekket.

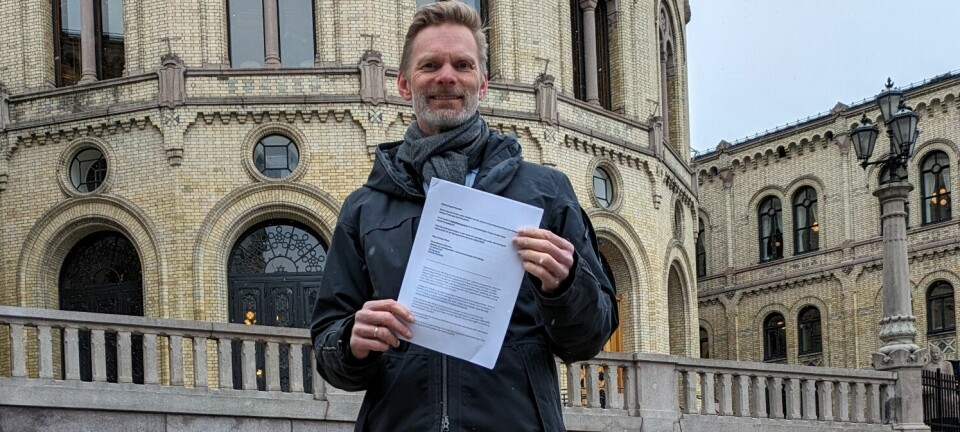

Tirsdag 29. august rapporterte Computerworld om en ny, mulig metode for nettfiske, såkalt phishing, som it-sikkerhetsstudenten Henning Klevjer ved Universitetet i Oslo oppdaget.

Det Klevjer oppdaget, var at det var mulig å skjule en hel nettside, inkludert skript, html og bilder, i en URI. Det blir også litt ekstra skummelt på mobile enheter og spesielt om det brukes sammen med URL-forkorter som for eksempel bit.ly.

Nå har det gått en uke siden funnet ble offentliggjort, og flere it-aviser og sikkerhetsaktører, eksempelvis The Register og Sophos, har plukket opp saken med stor interesse.

Usikker skadegrad

Foreløpig er det ingen som har oppdaget nettfiskeforsøk med Klevjers metode, men sikkerhetsrådgiver Per Thorsheim mener nettfiske med URI likevel kan være et alvorlig problem.

- Det er en naturlig evolusjon i angrepsmetodikken, men hvor effektiv den er, er jo ikke avklart enda, sier Thorsheim.

Han legger til at bare det at oppdagelsen er lagt til i Sophos Naked Security-bloggen tyder på at sikkerhetsmiljøet anser URI-er som en potensiell angrepsvektor.

Sikkerhetsrådgiver i Eurosecure, Anders Nilsson, er enig i at URI-er potensielt kan misbrukes, men er i likhet med Thorsheim usikker på hvor alvorlig problemet faktisk er.

- Jeg har ikke sett noen som har brukt en slik metode for phishing, og Chrome, som har økt mye i bruk er også den mest sårbare nettleseren, sier Nilsson.

Han mener at noe av årsaken er at URI-metoden ikke fungerer like bra på alle nettlesere, og at de fleste nettbrukere bør kunne oppdage og reagere på URI-en i adressefeltet i nettleseren.

Chrome mest sårbar

URI-metoden fungerer i de fleste moderne nettlesere, men med lett vekslende resultat.

Chrome, som øker kraftig i bruk og er en av verdens mest populære nettlesere, er også den mest utsatte. Heller ikke Mozilla Firefox og norske Opera er trygge for phishing med URI.

Nettleseren som er tryggest mot metoden er faktisk Internet Explorer (IE), nettleseren som lenge har vært alles sikkerhetsvits og punchingball.

I rettferdighetens navn er det riktignok viktig å nevne at sikkerheten i IE er blitt langt bedre de siste par årene, og nå er like trygg å bruke som konkurrentene.

I denne sammenhengen er IE en vinner fordi nettleseren fra Microsoft ikke tillater URI-data i adressefeltet, slik den nye fiskemetoden tilsier, og man kan heller ikke laste inn skript og html med URI i IE.

- Det jeg tenker mest på et at for eksempel IE har blokkert dette lenge, og jeg synes IE blokkerer det på en bra måte, både i adressefeltet og i alle rendringer av HTML, sier Nilsson i Eurosecure.

Både Nilsson og Thorsheim mener det er viktig at nettleserene kommer på banen og utvikler en beskyttelse mot misbruk av data-URI-er.

Mange muligheter med URI

- En ting er de tradisjonelle browserne vi bruker, men spørsmålet er om det også kan brukes i andre sammenhenger der det brukes HTTP, sier Thorsheim.

Også Nilsson har vært inne på den tanken, spesielt i forbindelse med såkalte "cross site"-angrep.

- Jeg tenker at man veldig lenge har anvendt URI i forbindelse med cross site-angrep, for så vidt jeg vet er den ingen som har gjort spå mye med phishing på denne måten, sier Nilsson.

- At det muligens er brukt i cross site-skadevare, viser i større grad at det kan og har vært utnyttet. Henning har dokumentert en eksisterende angrepsvektor, sier Thorsheim.

Han ser klart en rekke angrepsmuligheter med URI.

- Man kan for eksempel kode en java applet og legge skadevaren rett inn i URI-en. Det kan jo være eksekverbar kode, javascript og så videre, sier Thorsheim, og legger til:

- Det er jo mulighetene for å utnytte metoden som det er interessant å se nærmere på.

Det er viktig å utforske mulighetene, slik at innholds- og applikasjonsutviklere kan bli klar over - og blokkere - metoden.

- De fleste sikkerhetsprogrammer har ingen beskyttelse for dette, for det kommer også an på hvilken nettleser man bruker, sier Nilsson, og legger til at han ikke vet om noen som har fokusert på URI-er tidligere.

Oppdaget tidligere

Noe som er både interessant og spesielt med Klevjers fiskemetode er at muligheten faktisk er oppdaget tidligere, men har ligget i brakk.

I 2007 publiserte de to sikkerhetsforskerne Nathan McFeters og Billy Rios ved Ernst & Young et dokument med tittelen URI Use and Abuse (pdf), som innholder mye av det samme Klevjer oppdaget.

I 2008 presenterte McFeters sine funn på Black Hat konferansen i Washington DC.

Det er også svært betegnende at så og si ingen i sikkerhetsmiljøet har sett eller tenkt over muligheten med phishing URI-er før Klevjer kom på banen.

- Jeg tenkte at denne har jeg ikke sett før, forteller Thorsheim.

Det er også tydelig at oppdagelsen kom overraskende på sikkerhetsmiljøet, og at det foreløpig er få måter å beskytte seg på.

Heldigvis virker det som e-skurkene også har oversett muligheten, så da gjelder det rett og slett å komme først.