Fryser ned kryptonøkler

Norskutviklet verktøy knekker harddisk-beskyttelse.

It-sikkerhetsarbeidet bør aldri hvile. Informasjonen skal sikres, og flere bedrifter har derfor blant annet tatt i bruk kryptering av harddisker, i tilfelle tyveri eller andre forsøk på å stjele dataene.

Nå viser det seg at heller ikke dette sikkerhetstiltaket er tett. Carsten Maartman-Moe har i sin masteroppgave ved NTNU laget et verktøy for å stjele kryptonøkler fra minnet på en pc.

Dette kan deretter brukes for å dekryptere en harddisk.

Minnedump

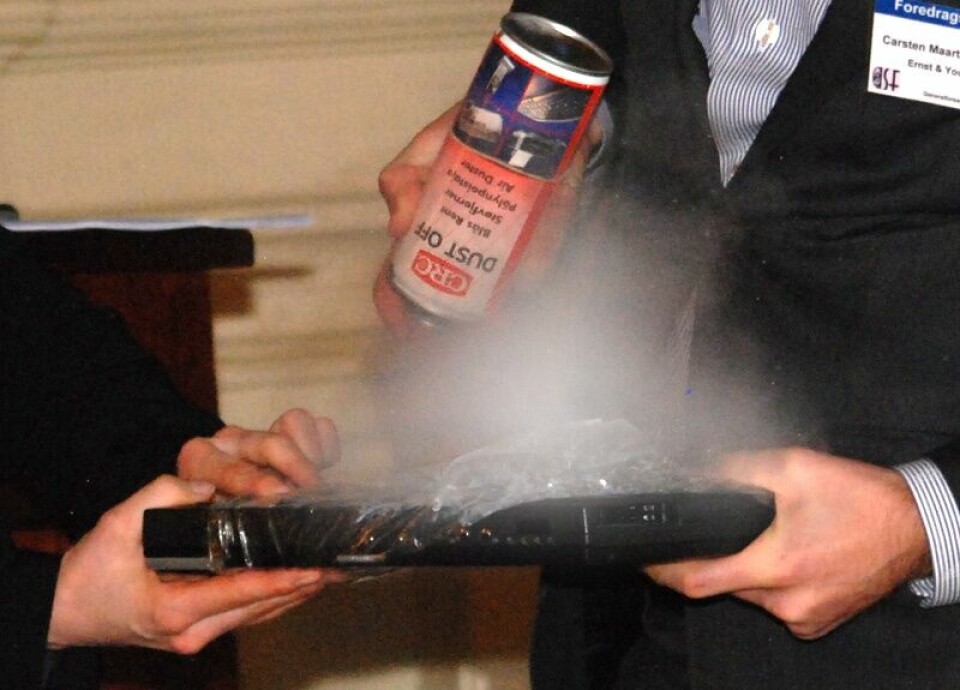

Ved It-sikkerhetsforums medlemsmøte onsdag kveld, demonstrerte Maartman-Moe, som nå jobber i Ernst & Young, hvordan teknikken brukes.

Enkelt forklart fryser han ned minnet mens datamaskinen er skrudd på. Det gjør at informasjonen som ligger der, blant annet den kryptografiske nøkkelen, blir liggende lengre på minnebrikken, selv om strømmen er slått av.

LES OGSÅ: Amerikanske tollere tar den bærbare

Maskinen slås deretter av, og startes på nytt med å boote fra for eksempel en pc. Et program kjøres på den andre pc-en, som lager en fil med minnet på maskinen. I den filen ligger kryptonøkkelen godt gjemt.

Så langt er dette kjente teknikker som en forskergjeng fra Princeton har gjennomført tidligere.

Maartman-Moes verktøy, Interrogator, tar skrittet videre og søker etter nøkkelen i minnedumpen. Den gjenkjenner nøkkelen ved hjelp av kjente algoritmer som AES og RSA. Svært mange disk-krypteringsverktøy bruker AES-nøkler.

Enkelte forbehold

Masteroppgaven ble gjennomført for Kripos’ datakrimavdeling. Bakgrunnen for det er at det er interessant for politiet ved beslag og sikring av bevis som er kryptert.

I oversikten som ble presentert på ISF onsdag, var ikke en av markedslederne på diskkrypto, Pointsec, representert. Men Maartman-Moe utelukker ikke at det samme vil gjelde for det programmet.

LES OGSÅ: Knekker passord med PS3

- Jeg har rett og slett ikke testet det fordi jeg ikke hadde lisens på det. Men vi har det her på kontoret, så jeg kan teste det. Det vil nok fungere for Pointsec også, fordi de fleste bruker krypteringsalgoritmene på samme måte, sier Martmann-Moe.

For å bli hacket på denne måten, anbefaler han å låse BIOS på en slik måte at man ikke får bootet fra et annet system.

Han har heller ikke testet å bruke nøkkelen for å dekryptere informasjon, men anser det som en rimelig enkel operasjon. Flere av systemene er basert på åpen kildekode, og man kan med enkle grep snu programmet. Med de lukkede systemene skal det heller ikke være vanskelig ved å analysere programmet struktur og funksjoner.

LES OGSÅ: Alt du bør vite om sikkerhet i Vista