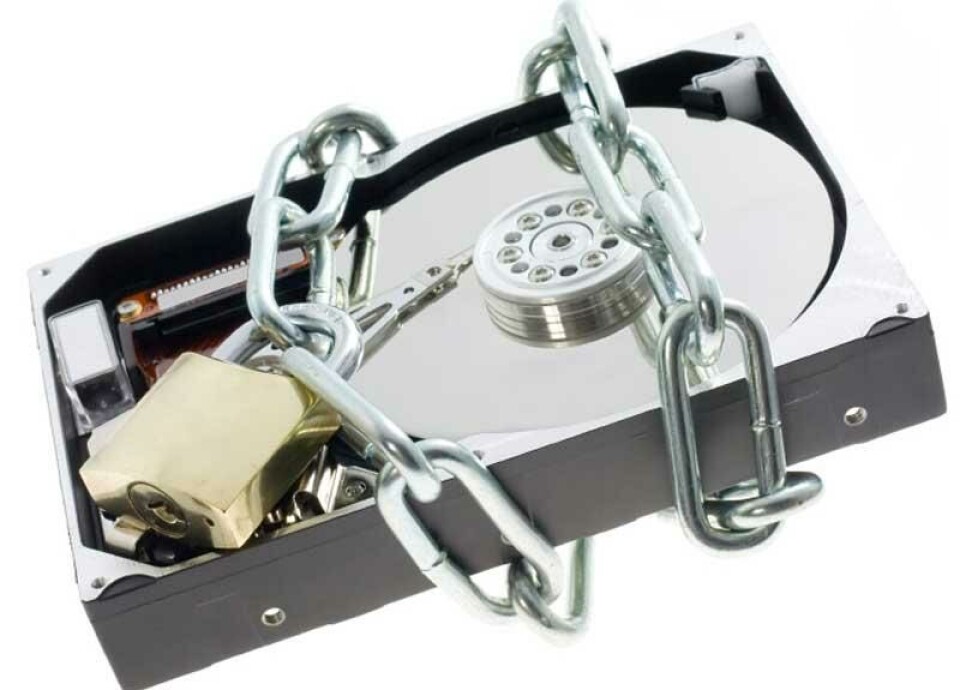

Slik bruker du Truecrypt

GUIDE: Gratisprogrammet Truecrypt gjør det enkelt å kryptere data - på harddisk, minnepinne eller nettverk.

Truecrypt er et gratisprogram som gjør det mulig å kryptere hele filsystemer, som for eksempel en hel harddisk eller usb-minnepinne, eller man kan sette opp en virtuell stasjon. Programmet byr videre på flere forskjellige krypteringsalgoritmer, samt andre sikkerhetsløsninger i tillegg til passordbeskyttelse. I tillegg til Windows XP/Vista/Server støttes også Mac OS X og Linux.

Hvorfor kryptere

Bakgrunnen for å kryptere kan være mange. For en bedriftsbruker kan det for eksemel være relevant å ha bedriftsintern informasjon kryptert i tilfelle tyveri av pc-en eller mobile lagringsmedier. Selv internt i en bedrift kan enkelte føle behov for å holde sine data kryptert, for eksempel på sitt hjemmeområde på nettverket eller den stasjonære pc-en. I privat sammenheng blir det mer individuelt, men en del frakter rundt på bærbare der man har mye privat informasjon. Enkelte har også interesser de vil holde skjult fra andre familiemedlemmer, selv om det ikke ligger noe ulovlig i det...

Man skal huske at passordet for brukerkontoen i Windows, Linux, Mac OS X osv. er enkel å komme forbi. Dette er ikke sikkerhetshull, men hvordan løsningene med hensikt er laget. Det er lett å slette eller lage nytt passord, samt at harddisken kan tas ut og kobles i en annen pc.

Hvilken krypteringsalgoritme og ytelse

Truecrypt tilbyr flere forskjellige krypteringsalgoritmer, samt kombinasjonsbruk av disse. AES vil trolig være den de fleste foretrekker, men også Serpent og Twofish var to teknologier som var blant finalistene til å bli standarden for bruk av amerikansk etterretning og lignende, og vil være å betegne som svært trygge.

| |

Hovedhensikten med at tre varianter er implementert er at man kan benytte dem i kombinasjon. For eksempel kan man bruke AES-Twofish. Data vil først bli kryptert med AES, og de krypterte dataene vil på nytt krypteres med Twofish. Rent ytelsesmessig vil AES og Twofish være det raskeste, mens Serpent legger seg noe bak.

Ulempen med å bruke flere krypteringsalgoritmer vil være ytelsen. Vi tok utgangspunkt i en bærbar pc med Core 2 Duo T9500-prosessor på 2,6 GHz. Dette å betegne som en svært rask prosessor i bærbare pc-er i skrivende stund. Hastigheten for kryptering og dekryptering var som følger:

| |

Med AES klarte maskinen å kryptere/dekryptere nesten 100 megabyte i sekundet. Dette er via en ytelsestest som ligger integrert i TrueCrypt. Vi ser videre at selv kombinasjon av AES og Twofish er raskere enn å bruke Serpent. Når det gjelder ytelsen kan man videre se at med en god prosessor i dag, vil det nødvendigvis ikke være de store ytelsestapene man får. For de fleste vil de trolig ikke være merkbare. Tallene fra denne testen kan nødvendigvis ikke direkte overføres til praktisk bruk, men et element er at ytelsetallene her med AES er høyere enn diskytelsen. Praktisk bruk innebærer en del andre faktorer som ikke ytelsestesten tar høyde for riktignok. For mange vil imidlertid ikke ytelsestapet Truecrypt gir være av praktisk betydning, men man kan merke seg at ved for eksempel overføring av store filer eller større mengder filer blir prosessorbelastningen høy, hvilket påvirker den generelle ytelsen til systemet. På en bærbar pc kan det i praksis også bety noe kortere batterilevetid. Dette vil hovedsakelig gjelde om man krypterer hele disker/partisjoner eller jobber svært mye mot en kryptert virtuell disk.

Krypterer man hele systemet på en bærbar pc vil batteridriftstiden kunne bli litt lavere.

Passord og nøkkelfil

Når det gjelder passord står man i utgangspuntket fritt, men naturligvis gjelder generelle tips for hva et godt passord er. Truecrypt kan knekkes gjennom et "brute force"-angrep der en spesialutviket applikasjon settes opp til å prøve forskjellige passord. Slike programmer vil gjerne først prøve å ta utgangspunkt i en ordliste. Navn på hund, fotballlag, barn, kone, hjemsted osv. blir andre åpenbare eksempler på dårlige passord. Har man en viss kjennskap til personen man prøver å knekke passordet til, vil dette gjerne være noe av det første man prøver.

Truecrypt oppgir at det anbefaler et passord på 20 tegn bestående av store og små bokstaver, tegn og tall. For de aller fleste kan dette være i overkant komplisert og vanskelig å huske, og man kan ende opp med et dårlig passord hvis man velger for eksempel rekkefølger av taster på tastaturet og lignende. Vi tror for de fleste vil det være tilstrekkelig med passord på 6-10 tegn. Jo færre tegn man benyttes, dess raskere kan det gå å finne passordet ved et brute force-angrep eller at andre kan legge merke til hva du skriver inn. Et godt passord kan for eksempel være K8h!sM?1, men så spørs det om man klarer å huske noe slikt. Man kan sette sammen tegn og tall i hodet som gi en logikk for hva passordet betyr, men hundens navn og fødselsår trenger ikke å være vanskelig nok.

Nøkkelfil, "Key file", er en sikkerhetsmekanisme som kan benyttes i tillegg til passordet. Man kan generere en nøkkelfil, eller bruke en fil man allerede har. Filen må imidlertid ikke endres etter at den er tatt i bruk som nøkkelfil. Poenget er at man må angi denne filen i tillegg til passordet for å få tilgang til de krypterte dataene. Denne filen bør naturligvis heller ikke ligge i samme katalog som filen for en virtuell kryptert stasjon eller ha et helt åpenbart navn for hva den skal benyttes til.

Og husk - glemmer man passordet vil det være særdeles vanskelig, og i praksis umulig for de aller fleste, å få tilbake dataene.

Installasjon

Installasjonen av Truecrypt under Windows er "rett fram". Man laster ned programmet fra Truecrypt.org og kjører installasjonsfilen og følger veiledningen. Etter installasjonen kan programmet kjøres.

| |

En virtuell stasjon

Den mest aktuelle måten å benytte TrueCrypt tror vi for mange vil være en virtuell kryptert stasjon (File Container). Dette er en løsning der man oppretter en fil med ønsket lagringskapasitet, for eksempel 10 gigabyte. Den virtuelle stasjonen settes opp med en egen stasjonsbetegnelse, for eksempel F:, og aksesseres videre som et vanlig lagringsmedie. Filen kan legges lokalt på intern harddisk, ekstern harddisk, usb-minnepinne eller på nettverket. En slik virtuell stasjon kan også brennes på cd eller dvd, men man vil da kun ha lesetilgang. Det er ikke mulig å benytte overskrivbare medier for også å få skrivetilgang.

For å opprette en ny kryptert Trykker man først på " Create Volume" fra hovedvinduet og man vil komme til en veiledning. I første steget velger man "Create a file container". Videre vil man få valget mellom "Standard TrueCrypt Volume" og " Hidden TrueCrypt Volume". Standardløsningen vil være tilstrekkelig for de fleste. Løsningen med den gjemte virtuelle disken er at man har en virtuel kryptert disk "for syns skyld", mens dataene man egentlig vil holde beskyttet er tilgjengelig på en annen del av den virtuelle disken - og man må vite direkte om denne delen for å kunne få tilgang til den. Eksemplet utviklerne nevner er hvis man blir tvunget til å låse opp en kryptert disk. Man kan da ha noen filer liggende der som egentlig ikke er sentrale. Videre kan man koble seg til den skjulte delen som ellers ikke vil synes at er der.

Det tredje steget er å plasseringen av den virtuelle disken. Dette kan være på en harddisk, en usb-minnepinne, et nettverksdrev eller andre vanlige lagringsmedier.

| |

Fjerde steg er å velge krypteringsalgoritme, og som vi har vært inne på vil AES normalt dekke behovene. Femte steg er å bestemme hvor stor den virtuelle krypterte disken skal være. Vi har i praksis brukt virtuelle krypterte disker på flere hundre gigabyte og med tusenvis av filer uten å ha støtt på problemer.

| |

Sjette steg er å velge passord og eventuel bruk av nøkkelfil. Se eget avsnitt for mer informasjon om denne delen. Syvende steg vil være formatering av den virtuelle krypterte disken. Her blir også ubrukt plass i første omgang fylt opp med vilkårlige data. For veldig store volum vil formateringen kunne ta noen timer. Dette vil være avhengig av blant annet prosessoren i pc-en.

Kryptere en disk/partisjon

Skal man kryptere en hel harddisk, en hel partisjon eller hele området på for eksempel en usb-minnepinne kan man bruke valget for å kryptere hele partisjonen/mediet. Den videre framgangen er ikke så forskjellig fra en virtuell kryptert harddisk, og heller ikke bruken i praksis. Man kan imidlertid være mer sikret at man ikke har ukrypterte filer liggende på mediet. En virutell kryptert harddisk bestående av en fil kan være mer praktisk i visse sammenhenger, med at man kan flytte den til et annet lagringsmedie med mer. Mediet/partisjonen du velger å kryptere vil bli formatert slik at dataene du hadde der forsvinner.

| |

Kryptere systemet

Selv om man ikke har dokumenter og annen personlig data liggende på systempartisjonen, kan det være mye informasjon som kan hentes ut eller brukes direkte. For eksempel historikk, cookies, buffer for nettlesere, e-post, passord lagret i programmer osv.

Man kan kryptere systempartisjonen selv om det er data på harddisken. Vi vil imidlertid anbefale at man tar en sikkerhetskopi før man starter. Skulle noe skje midt i prosessen kan alle data være tapt. Nå man starter veilederen for å kryptering av system vil man ha to valg: å kryptere kun partisjonen Windows ligger på, eller kryptere hele harddisken. Hvilken man benytter vil normalt sett ikke spille noen stor rolle, men man kan lese informasjonen Truecrypt oppgir i veilederen og vurdere selv. Videre får man et valg aktuelt hvis man kjører flere operativsystemer, og må støtte for det hvis det er aktuelt. For eksempel er det en del som kjører Windows Vista og Linux på samme pc, men en meny under oppstarten for hva som skal startes opp.

Videre i prosessen lager Truecrypt en "Rescue Disk"-cd. Denne skal kunne benyttes hvis bootsektoren blir skadet eller overskrevet av et annet program. Cd-en kan også benyttes til å dekryptere hele harddisken senere. For oppstart med cd-en vil man trenge passordet på samme måte som når pc-en startes opp med kryptert system. Truecrypt lager en .iso-fil som må brennes. De fleste brenneprogrammer støtter brenning av .iso-filer. For eksempel kan man bruke Nero, Roxio eller gratisprogrammer som CDBrunerXP, InfraRecorder eller ISO Recorder . Prosessen for å kryptere systemet tar gjerne noen timer, og er avhengig av pc-ens ytelse og datamengden/diskkapasitet.

| |

Når systemdisken er kryptert må det skrives inn et passord for ved oppstart av pc-en.

Koble til et kryptert volum

Har man kryptert sytempartisjonen/systemharddisken vil denne aksesseres etter at passordet er skrevet inn ved oppstart. Når det gjelder virtuelle krypterte harddisker og andre medier/partisjoner som er kryptert kan disse kobles til manuelt, eller man kan sette opp en automatisk tilkobling.

Det første man gjør når et volum skal kobles til er å velge stasjonsbetegnelsen fra listen over tilgjengelige betegnelser i hovedvinduet. Hvilken bokstav man velger trenger ikke å være nøye. Det videre valget er avhengig om det er en hel partisjon/medie som er kryptert eller om man skal koble til en virtuell kryptert disk i form av en fil. Dette velges ut i fra henholdsvis "Select Device" eller " Select Volume" i Truecryps hovedvindu. Når det kobles til og passordet er krevet inn, vil volumet være tilgjengelig under Min datamaskin som hvilket som helst annet lagringsmedie.

| |

Sikkerhetskopi av Volume Header

For sikkerhetsskyld bør man ta sikkerhetskopi av "Volume header" for et kryptert disk. Skulle noe skje med Volume Header-en vil man ikke kunne få tilgang til dataene. Dette gjøres ved å velge det aktuelle volumet fra hovedvinduet, og videre "Backup Volume Header" fra Volume Tools-knappen.

Windows Bitlocker

For de som har en versjon av Windows Vista med støtte for Microsofts egen Bitlocker-tjeneste, og videre en pc med Trusted Platform Module (TPM), en spesiell sikkerhetsbrikke på hovedkortet, kan dette være et alternativ til Truecrypt. Med Service Pack 1 for Windows Vista kan også andre partisjoner enn systempartisjonen krypteres med løsningen. Man kan også bruke en usb-minnepinne til å lagre krypteringsnøkkel hvis man ikke har TPM, men dette er en noe upraktisk løsning. Bitlocker har imidlertid en del fordeler i bedriftsmiljøer i tilknytning til Active Directory.

Svakheter i sikkerheten?

Truecrypt regnes som sikkert, men det finnes en rekke metoder for å knekke løsningen. Dette er imidlertid metoder som ikke gjelder spesifikt for Truecrypt, men også for Microsoft Bitlocker, Apple Filevault og flere andre løsninger. En opplagt metode er at man på en eller annen måte finner ut av passordet, eller overvåker systemet for å få tilgang til passordet - for eksempel igjennom logging av tastetrykk eller video av brukeren som taster inn passordet.

En metode som også er kommet fram er å ta ut krypteringsnøkkelen fra minnemoduler i en pc der en kryptert disk er tilkoblet og passordet skrevet inn. Mange tror at dataene fra vanlige minnemoduler forsvinner med en gang pc-en slås av, men de degraderes gravis over litt tid. Har en pc vært avslått er det ingen fare, men har man for eksempel pc-en i dvalemodus og den omstartes vil det være mulig. Vi snakker kanskje om et halvminutt hvor noe kan hentes ut, og holdes modulene avkjølt kan man få tid nok til å benytte spesiell programvare som er demonstrert. Hvorvidt løsninger for dette finnes i det fri eller andre enn forskere har klart å gjøre dette er for oss utvist. Med denne løsningen er det ikke passordet som hentes ut, men selve krypteringsnøkkelen som benyttes. Data kan da videre dekrypteres uten at man har tilgang til passordet.

En god demonstrasjon av løsningen kan du se i denne videoen:

Man kan velge mellom tre forskjellige krypteringsalgoritmer, eller en kombinasjon av flere.

Man kan velge mellom tre forskjellige krypteringsalgoritmer, eller en kombinasjon av flere.  Truecrypt har en integrert ytelsestest som viser systems egenskaper i henhold til forskjellige krypteringsalgoritmer. Funksjonen er tilgjengelig fra Tools-menyen i programmet.

Truecrypt har en integrert ytelsestest som viser systems egenskaper i henhold til forskjellige krypteringsalgoritmer. Funksjonen er tilgjengelig fra Tools-menyen i programmet.  Hovedvinduet for Truecrypt ved første gangs oppstart. Her listes stasjonsbetegnelsene man kan benytte for tilkobling av krypterte harddisker og andre lagringsmedier, eller filkontainere.

Hovedvinduet for Truecrypt ved første gangs oppstart. Her listes stasjonsbetegnelsene man kan benytte for tilkobling av krypterte harddisker og andre lagringsmedier, eller filkontainere.  En virtuell kryptert disk består av en fil. Denne kan plasseres på alle normale lagringsmedier der man har lese- og skrivetilgang.

En virtuell kryptert disk består av en fil. Denne kan plasseres på alle normale lagringsmedier der man har lese- og skrivetilgang.  Hvor stor den virtuelle disken skal være må du vurdere selv. Det er ikke mulig å endre størrelsen i ettertid, men man kan såklart opprette en ny større virtuell kryptert disk som dataene flyttes til om det skulle bli behov og man ser det upraktisk med flere volum.

Hvor stor den virtuelle disken skal være må du vurdere selv. Det er ikke mulig å endre størrelsen i ettertid, men man kan såklart opprette en ny større virtuell kryptert disk som dataene flyttes til om det skulle bli behov og man ser det upraktisk med flere volum.  Hvorvidt det er hensiktsmessig å kryptere en partisjon eller hele lagringsmediet blir en individuell vurdering. Vi tror at for mange vil en virtuell kryptert disk i form av en fil være en bedre løsning.

Hvorvidt det er hensiktsmessig å kryptere en partisjon eller hele lagringsmediet blir en individuell vurdering. Vi tror at for mange vil en virtuell kryptert disk i form av en fil være en bedre løsning.  En Rescue Disk må lages, og det er viktig at man tar godt vare på denne (kanskje du bør lage to eksemplarer?). Denne er nødvendig hvis annen programvare overskriver bootsektoren.

En Rescue Disk må lages, og det er viktig at man tar godt vare på denne (kanskje du bør lage to eksemplarer?). Denne er nødvendig hvis annen programvare overskriver bootsektoren.  Her er et kryptert volum blitt koblet opp med stasjonsbetegnelsen F:.

Her er et kryptert volum blitt koblet opp med stasjonsbetegnelsen F:.