Denne "oversettelsesappen" kan gi deg virus

Kan forbli uoppdaget i åresvis.

Check Point Research (CPR) har oppdaget en ondsinnet oversetter-app som utgir seg for å være Google Translate. Appen installerer en unik forsinkelse som infiserer maskinen med en XMRig-kryptominer – en måned etter installasjonsdatoen, for å unngå deteksjon. Appen vises i topp Google-resultater på legitime nettsider.

Hermer Google

Appen etterligner Google Translate Desktop, men også andre gratis programvarer, og blir brukt til å infisere pc-er. Den er laget av en tyrkisktalende enhet kalt Nitrokod, og teller allerede over 111 000 nedlastninger i land over hele verden helt siden 2019. Angriperne kan enkelt velge å endre hvilken skadelige programvare de ønsker å bruke, som fra angrep på kryptoutvinning til løsepengevirus eller banktrojaner.

– Det som er mest interessant for meg er det faktum at denne ondsinnede har gått under radaren så lenge. Vi har blokkert trusselen hos oss, og publiserer nå denne rapporten slik at andre også kan beskyttes, sier Maya Horowitz, visepresident for forskning ved Check Point Software.

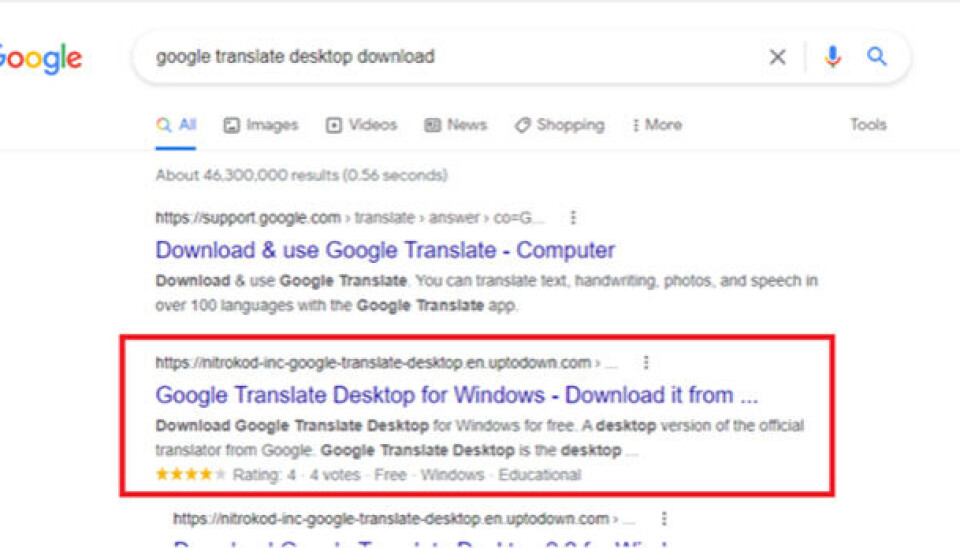

Nitrokod-kampanjen dropper skadelig programvare fra gratis programvare som er tilgjengelig på populære nettsteder som Softpedia og uptodown. Slik kan den ondsinnede programvaren lett bli funnet gjennom Google når brukere søker på "Google Translate Desktop download". Etter den første programvareinstallasjonen forsinker angriperne infeksjonsprosessen i flere uker, og sletter spor fra den opprinnelige installasjonen.

Uoppdaget i årevis

Kampanjen har operert under radaren i årevis. For å unngå deteksjon implementerte Nitrokod-forfattere noen viktige strategier:

- Den skadelige programvaren utføres først nesten en måned etter at Nitrokod-programmet er installert

- Den skadelige programvaren leveres etter 6 tidligere stadier av infiserte programmer

- Infeksjonskjeden fortsetter etter en lang forsinkelse ved hjelp av en planlagt oppgavemekanisme, noe som gir angriperne tid til å fjerne alle bevisene sine.

Infeksjonskjede starter med installasjonen av det infiserte programmet lastet ned fra web. Så når brukeren lanserer den nye programvaren, installeres et program som etterligner Google Translate. I tillegg slippes en oppdateringsfil til disken som starter en serie til den faktiske skadelige programvaren installeres.

Etter at skadelig programvare er utført, kobler skadelig programvare til c&c (command &control)-serveren for å få en konfigurasjon for XMRig-kryptogruvearbeideren og starter gruveaktiviteten.