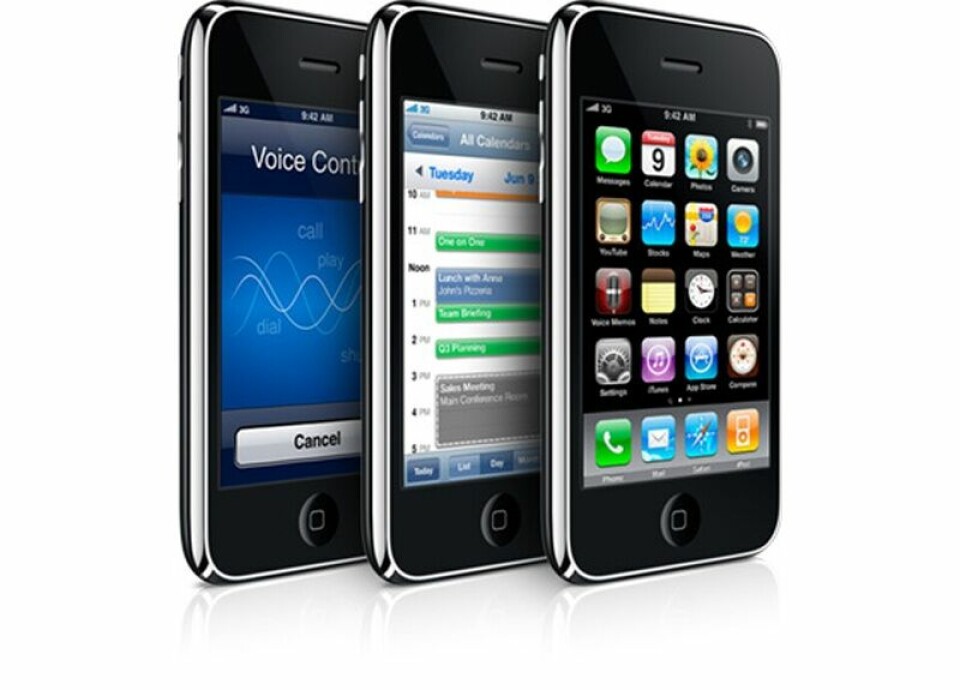

Ny sårbarhet i Apples iPhone

Denne svakheten kan åpne for angrep.

Det er Telenor Sikkerhetssenter som melder om et mulig sikkerhetshull i Apples iPhone.

Per i dag kan mobiltelefonen bli konfigurert trådløst ved å invitere brukeren til å laste ned en såkalt ".mobileconfig"-fil fra en gitt URL. Denne funksjonen brukes vanligvis av større bedrifter som har behov for å distribuere ulike innstillinger til et sett av flere iPhone-telefoner.

Av sikkerhetsmessige årsaker, må denne konfigurasjonsfilen være signert av et SSL-sertifikat fra en godkjent sertifikatmyndighet.

Den avdekkede svakheten viser hvordan denne funksjonen kan utnyttes ved å ta i bruk et "godkjent" demo-sertifikat fra eksempelvis Verisign, som muliggjør installering av ondsinnede konfigurasjonsfiler. En gitt angriper gis dermed muligheten til å blant annet endre oppsett av web-proxy-servere og installere nye SSL rot-sertifikat på den mobile enheten.

Ved å sette en bestemt HTTP-proxy, er det mulig å videresende all HTTP-trafikk fra mobiltelefonen til en gitt server, og dermed avlytte ukrypert trafikk. Siden svakheten også muliggjør installering av nye SSL-rot-sertifikater, kan en gitt angriper sette opp et man-in-the-middle-angrep og på den måten avlytte HTTPS-trafikk.

For flere detaljer om dette sikkerhetshullet kan du besøke denne adressen: http://cryptopath.wordpress.com/2010/01/29/iphone-certificate-flaws/